敲诈者病毒VirLocker再次来袭?如何防范VirLocker病毒(内含恢复指南)。VirLocker绝对不是什么新的病毒, 它把受害者的计算机搞得一团糟已多达数年。VirLocker是主流多态性敲诈者病毒的首例并且它不给它的受害者留下痛苦的代价。

VirLocker 能够像其他恶意软件一样从它的作者那里传播开来, 但是VirLocker在感染其他用户时做了优化。 因为每一份被VirLocker感染的文件都变成了它自身,许多用户会不小心地把一份受感染的文件发送给朋友和同事,所以备份也被感染了,甚至应用程序和可执行文件都会不安全。 基本上, 被VirLocker感染后, 你不可以信任受影响计算机上的任一单个文件。当尝试去清理计算机时就遇到一个难题,因为没有什么可以信任并且每个你使用的工具都被感染了。甚至当你尝试去下载一个工具来帮你都成了问题,因为如果 VirLocker 运行在计算机上的话, 它会试图去感染新的文件即使在那个文件被打开之前。然而,如果你发现自己的计算机被这个变体感染了,千万不要尝试去移除它!本文不仅讨论敲诈者病毒是如何运行的, 还会向你展示如何在不支付赎金的情况下取回你的文件。

VirLocker的多态功能

VirLocker的多变能力使得每个人都头疼, 研究员、受害者和安全公司等等。 每次VirLocker 把自身添加到一个文件, 实际上该文件在许多方面都不同于它自身的其他版本。 VirLocker 可以添加“伪代码”到它自身的某些部分从而使得文件不同, 它可以在恶意软件的主要加载器中使用不同的API以避免 部分指纹识别,它可以使用不同的 XOR 和 ROL 种子使得可执行文件的加密内容完全不同等等。多态功能的这种级别使得它非常难以处理。即使当每个文件中的解压存根不同时,它通常被用来识别每个变种,它只留下行为和启发作为一种可行的检测方法。

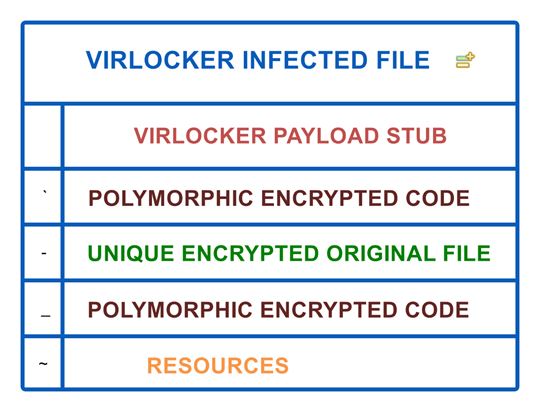

正如你看到的上面的VirLocker感染文件图表所示,在每个创建请求中如果有效负载存根可以不一样,并且加密代码总是被不同地seed化, 嵌入的原始文件当然也会总是不同,取决于它所攻击的文件, 并且资源仅仅是他所攻击的原始文件的一个小图标。这留下了的非常少的适用于检测。

VirLocker的执行链

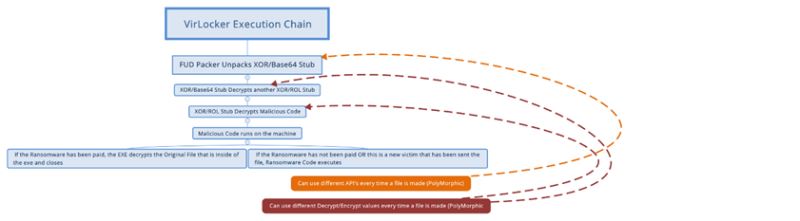

VirLocker的执行绝不简单,比起我们已经看到的在单一情况下敲诈者病毒场景,它真正反映了多种保护类型。当执行感染时, FUD包装器(可以在某些方面多态本身)解包第一个由Base64和XOR混合的解密函数且总是不同地seed化。这个新的解密函数然后解密另一个新的由XOR/ROL混合的解密函数且总是不同地seed化。这个解密函数最后得到恶意代码并打算在计算机上运行。此时此刻,敲诈者病毒检查它是否已经感染了计算机,如果是,那么是否支付赎金?如果得到赎金,它就会变得善良且马上解密并提取被它植入自身的原始文件,最后关闭。如果用户被感染但是没有支付赎金,它就会在没有打开的情况下再次打开屏幕锁。如果是一个新的受害者,敲诈者病毒就会打开植入它自身的文件使得用户认为一切正常。比如,如果用户B接到一张来自朋友A的受感染的图片,一旦用户B打开那个文件,敲诈者病毒就会向他们展示植入自身的图片,但是在后台继续感染计算机。这是敲诈者病毒如何自我复制的背景。

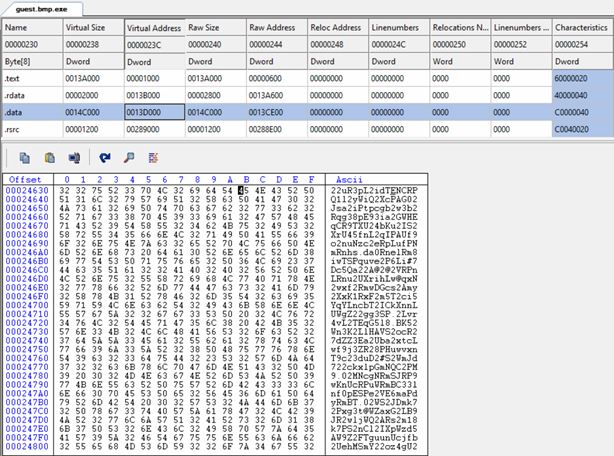

样本:原始正常文件被植入到病毒的样子。

VirLocker 概述

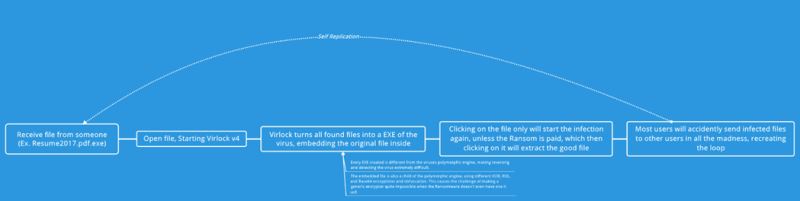

上图显示了VirLocker的运行原理和呈现出的问题。不仅是病毒难以检测,它还能够在没有恶意软件作者的帮助下继续存在。如果任何曾被VirLocker 感染过的计算机碰巧发送出任意受感染的文件并认为它只是一个屏幕锁,那么这些文件将感染更多计算机。这种不断循环的感染将导致Virlocker像野火一样蔓延。一旦打开VirLocker ,它就会在计算机上将自身添加到附近的每一个文件,仅仅从图片到实际的应用程序。点击这些受感染的文件只会使得敲诈者病毒再次运行,或者在一个新的受害者情况下去感染他们。只有在这台计算机上“支付”了赎金以后,这些文件才会提取出他们内部的“正常版本”。由于这个敲诈者病毒带来的各种发狂,它已被证明是一个了不起的感染传播方法。想象一下你得到这个受感染文件并像你听说的那样仅仅把它看做是一个屏幕锁你以某种方式设法删除它并认为你不受阻碍。因为后缀名是隐藏的,你没有看见你计算机上的每一个文件现在都有一个在原始后缀后面被添加了.exe的后缀。你把你的简历发送给一家你正在申请的公司,接着很快整个商业都被感染了。

相关教程

-

请问你是黑客的菜吗?有效防范黑客入侵的绝招

在大多数人看来,这也许只是网络世界中一群拥有高超电脑技术的专业人士代名词;或者,很多人印象中的黑客,就如同电影《黑客帝国》中展现的那样出神入化。Palo AltoNetworks日前发布了一项由其赞助的调查结果,这份调查揭露了神秘黑客的收入、攻击花费的时间,通过了解黑…

5/9/2018 10:54:44 PM -

你的账号密码是怎样丢失的?暴力破解攻击的检测和防御

之前我们讲过关于“黑客1小时内破解16位密码”这样可怕的事情,里面提及了很多安全专家反复提醒用户设置账户和密码时要尽可能多样化,以防被破解。要知道,在这个大数据称霸天下的时代,网络安全意味着什么,意味着一切。众所周知,iCloud艳照门其实并…

5/9/2018 10:54:43 PM -

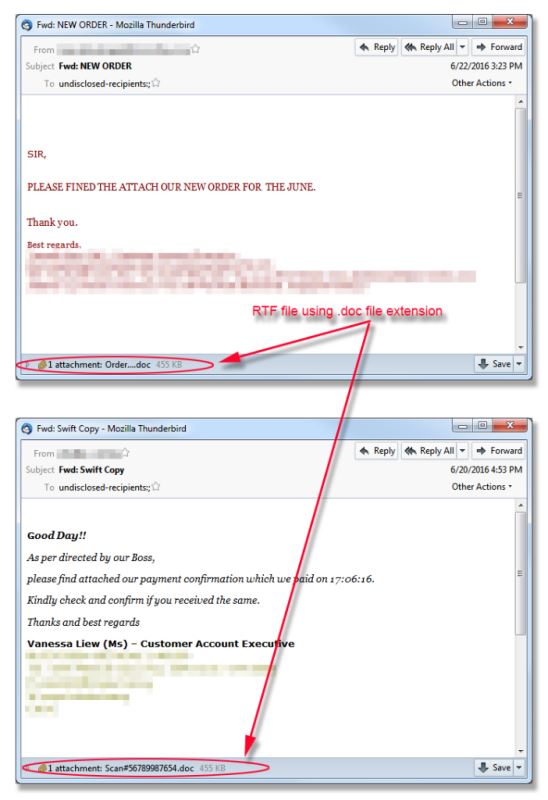

如何逆向破解HawkEye keylogger键盘记录器进入攻击者邮箱

面对恶意邮件攻击,我们就只能默默忍受被他攻击,连自我保护能力都没有谈什么反抗?让人痛快的是,如今有了解决办法,逆向破解键盘记录器,进入攻击者邮箱。这一切要从一次恶意邮件攻击活动开始。下图为我们最近监测到的一个以恶意文件为发送附件的邮件攻击,请注意邮件信…

5/9/2018 10:54:41 PM -

黑客都很厉害吗 厉害的只是一小部分

国家正在修正关于黑客方面的法律法规,有一条震惊黑客圈的“世纪佳缘”起诉白帽黑客事件,深深的伤害了广大黑客们的心,加上扎克伯格和特拉维斯·卡兰尼克账号被盗,于是黑客话题又开始变得火热,黑客真的如你所想神秘又强大?真正技术高超的…

5/9/2018 10:54:33 PM

在线客服

在线客服

共有0条评论 网友评论

暂无评论,快来抢沙发吧!